Das Informationssicherheitsgesetz – Eine Redundante Verfügbarkeit Ihrer Daten sorgt für mehr Sicherheit

Das neue Informationssicherheitsgesetz gehört zu einem Bündel von Maßnahmen, mit dem die Bundesregierung Firmen und Privatpersonen noch besser vor den Bedrohungen schützen möchte, die mit der zunehmenden Proliferation moderner Kommunikationstechnologien verbunden sind. Im Gegensatz zu „früher“ mieten die meisten Unternehmen nicht mehr komplett abgeschottete Direktleitungen als Datenverbindungen an, sondern nutzen eine allgemein zugängliche Übertragungstechnologie, das Internet. Natürlich zieht dies auch schwarze Schafe aller Art an beginnend bei Industriespionage und dem Stehlen wertvollen geistigen Eigentums bis hin zu gezielten Sabotageakten krimineller oder terroristischer Gruppen sowie staatlich gelenkter Sabotage. Sogar in den Medien und der Tagesschau wurden Warnungen und Hinweise ausgesprochen im Zusammenhang mit einer durchgeführten Virenattacke auf Bundesbehörden und den Bundestag im Juni 2015. Diese neue Rechtsvorschrift dient der Koordinierung des Handels von Unternehmen und dem Staat.

Das Bundesamt für Sicherheit in der Informationstechnik nennt neben der öffentlichen Verwaltung Unternehmen der folgenden Sektoren als Betreiber kritischer Infrastrukturen:

+ Energiesektor

+ Informationstechnik

+ Telekommunikation

+ Wasser sowie Ernährung

Koordinierte Information und Gegenmaßnahmen

Im § 8 b wird das Bundesamt für Sicherheit in der Informationstechnik als zentrale Meldestelle für die Betreiber kritischer Infrastrukturen genannt. Dort können sich Unternehmen als Betreiber kritischer Infrastruktur registrieren lassen und erhalten vom Bundesamt Informationen über das Lagebild und die aktuellen Bedrohungsszenarien. Man könnte das Bundesamt durchaus als Stelle gemeinsamen Lernens und des Informationsaustausches über die aktuellen Gefahren bezeichnen.

Im Gegenzug gibt es für die Unternehmen auch eine Meldepflicht, die im Gesetz wie folgt konkretisiert wird: „Erhebliche Störungen der Verfügbarkeit, Integrität, Authentizität“ müssen dann gemeldet werden, wenn diese die Funktionalität beeinträchtigen können oder beeinträchtigt haben. Damit soll eine Art direkter und schneller Meldekanal zwischen der Wirtschaft und den Behörden geschaffen werden, um im Falle von Cyberangriffen rechtzeitig und verzögerungsfrei Gegenmaßnahmen einleiten zu können.

Das Nachdenken über Sicherheitsmaßnahmen hat erst begonnen

Darüber hinaus sollten die Unternehmen auch an die im Geschäftsbetrieb üblichen Sorgfaltspflichten denken: Viele Unternehmen sind bereits nach wenigen Stunden oder Tagen nicht mehr handlungsfähig, wenn die IT gestört sein sollte.

In vielen Branchen hat es sich deshalb eingebürgert, neben dem klassischen Rechenzentrum einen weiteren Ausweichstandort zu betreiben, ein so genanntes Backup Rechenzentrum.

Spezialisierte Dienstleister wie wir E-TEC POWER MANAGEMENT GMBH übernehmen für das Unternehmen die Planung, Lieferung, Ausführung und Inbetriebnahme des Rechenzentrums innerhalb von wenigen Monaten. Das modulare Rechenzentrum kann im Nachhinein beliebig erweitert und nachgerüstet werden. Bei Bedarf können die modularen Bauteile ab- und an einem anderen Standort wieder aufgebaut werden.

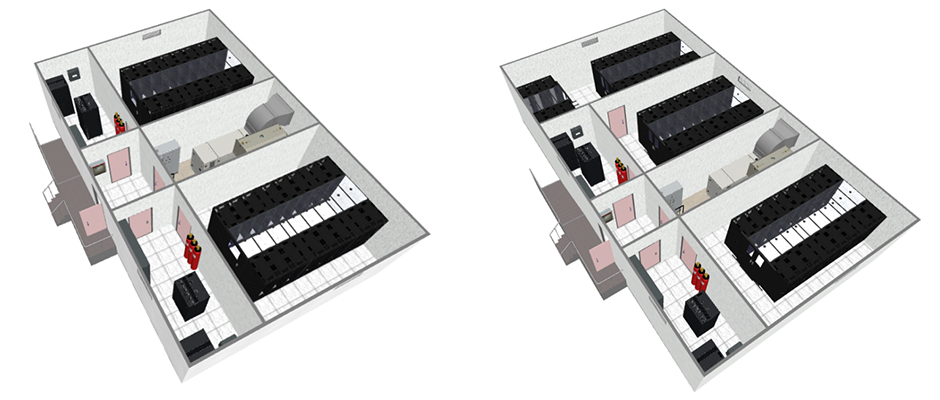

Typ A+B Typ A+B+AX

Erweiterung im laufenden Betrieb von 32 auf 54 Racks mit nur einem zusätzlichen Modul.

Dies ist übrigens auch eine sehr gute Gegenwehr gegen die klassischen Bedrohungen wie Hochwasser, einem Brand im Gebäude oder einer sonstigen physischen Beschädigung des Firmenstandortes.

Gespiegelte Daten oder ein Ausweichstandort sorgen auch im Krisenfall für einen ununterbrochenen Geschäftsbetrieb. Damit können sich Unternehmen gegen die neuen und bekannten Bedrohungen wehren.